È un semplice indizio, non una prova. «Ma è la scoperta più importante che, ad oggi, è stata fatta sulle origini di Wannacry». A dirlo è la società russa Kaspersky, specializzata in sicurezza informatica. E il riferimento è alla rivelazione fatta da un ricercatore di Google, Neel Mehta, che nel pomeriggio di lunedì 15 maggio ha annunciato di aver scovato alcune somiglianze tra il codice del virus che ha infettato i computer di 150 Paesi e i software utilizzati dal Lazarus Group, un gruppo di hacker nordcoreani.

Similitude between #WannaCry and Contopee from Lazarus Group ! thx @neelmehta – Is DPRK behind #WannaCry ? pic.twitter.com/uJ7TVeATC5

— Matthieu Suiche (@msuiche) 15 maggio 2017

I presunti legami con Pyongyang – É ancora presto, però, per giungere a una conclusione. «Servirebbero molte più informazioni sulle precedenti versioni di Wannacry», sottolineano i russi di Kaspersky. Il Lazarus Group, ritenuto vicino al governo di Pyongyang, non è nuovo alle cronache. Nel 2014 gli fu attribuito l’attacco alla Sony Pictures, che costrinse il colosso cinematografico ad annullare la proiezione in anteprima a New York della commedia satirica “The Interview” (nella quale si parla di un piano per assassinare Kim Jong-un). Un anno fa, invece, gli hacker del Lazarus Group si sarebbero resi responsabili dell’attacco alla banca centrale del Bangladesh, durante il quale furono trasferiti su dei conti filippini ben 81 milioni di dollari. Il legame del gruppo alla Corea del Nord, per ora solo ipotizzato da alcuni ricercatori e dal governo americano, confermerebbe la tesi secondo cui Pyongyang vorrebbe formare un vero e proprio “esercito di talenti del cybercrimine“.

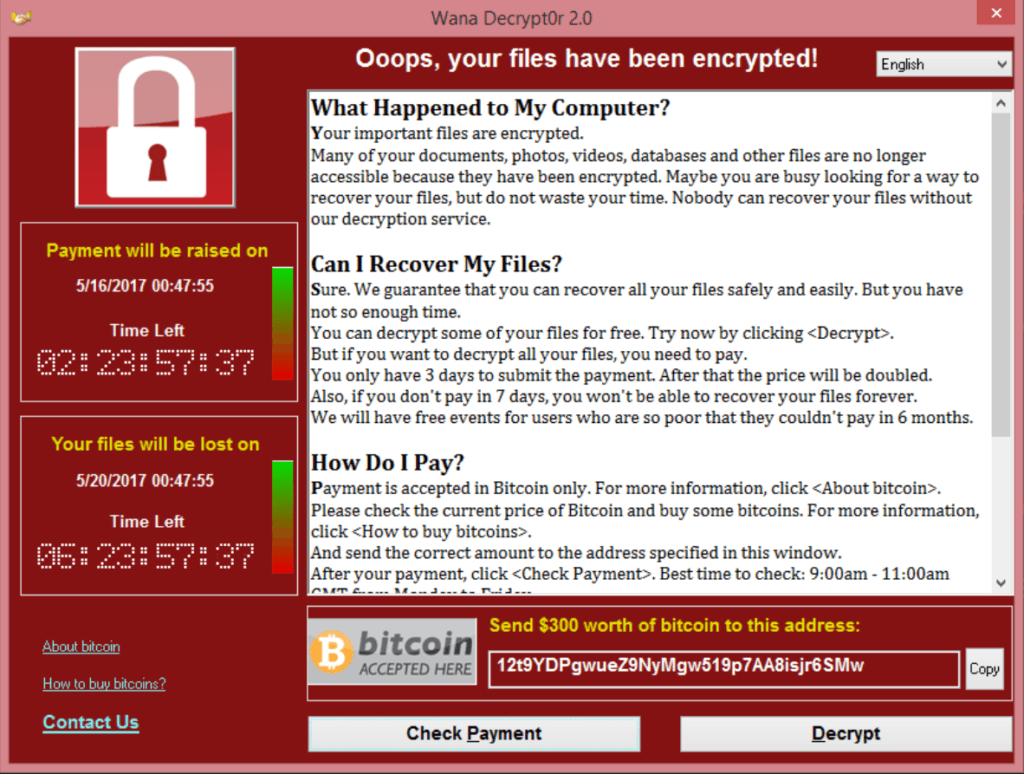

Le accuse agli Usa – Intanto, sulla vicenda di Wannacry si sono scatenate le polemiche di Microsoft e Russia agli indirizzi degli Stati Uniti. Brad Smith, presidente del gigante informatico, sostiene che il “ransomware” (questo il tipo di software che blocca il computer e chiede un riscatto, ‘ransom’, per sbloccare i file) sia stato rubato alla Nsa, agenzia di intelligence americana: «Come se all’esercito venissero sottratti i missili Tomahawk», ha scritto Smith sul blog di Microsoft. Il presidente russo Vladimir Putin non ha perso tempo nel cavalcare le accuse del management di Microsoft: «Il virus è nato dai servizi d’intelligence Usa» e lanciarlo significa «sollevare un coperchio che poi può ritorcersi contro chi l’ha creato», compresi i servizi segreti.

[2017-05-16 10:45:56] Ransom paid to #WannaCry: 0.12BTC = $208 (https://t.co/1Ptg9lf300).

WannaCry total: 38.34BTC = $66,217.— Ransom Tracker (@ransomtracker) 16 maggio 2017

La schermata di Wannacry che chiede di pagare un riscatto per lo sblocco del computer (Wikimedia)

Guerra psicologica? – Fin qui il bottino di Wannacry è stato piuttosto esiguo: poco più di 66mila dollari, come documenta un profilo Twitter creato dal ricercatore italiano Michele Spagnuolo che tiene il conto dei riscatti pagati. «Uno dei tanti elementi che fanno pensare più a un’azione di guerra psicologica che ad un crimine finalizzato al guadagno», spiega all’Ansa l’esperto di sicurezza informatica Andrea Zapparoli Manzoni. «L’attacco è di ordinaria amministrazione ma ha fatto scalpore perché ne ha parlato la Bbc e ha colpito gli ospedali, ma non è l’attacco più grave della storia. Gli hacker inoltre hanno deciso di integrare un’arma legata all’Nsa, Eternal Blue, un fatto controproducente dal punto di vista criminale, una fesseria: così si sono attirati le attenzioni delle intelligence di tutto il mondo, quando invece i cybercriminali tendono ad agire il più possibile sotto traccia». Anche la tempistica dell’attacco, secondo Zapparoli Manzoni, conferma la teoria della guerra psicologica: Wannacry ha cominciato a colpire di venerdì sera, aprendo a due giorni di panico in attesa del rientro a lavoro.

Attacco ancora in corso – In pochi giorni il virus ha infettato i computer di almeno 200mila entità in tutto il mondo, colpendo tra gli altri colossi come Renault, Hitachi e Nissan. Sulla situazione italiana ha fatto il punto il capo della Polizia Postale Nunzia Ciardi: «In queste ore l’attacco continua e si è diffuso fortemente in Cina – ha svelato in un’intervista al Mattino – ma per fortuna da noi non ci sono stati eventi disastrosi come in Gran Bretagna, dove venerdì scorso è stato messo in tilt il sistema sanitario o a Taiwan dove è stata fermata una centrale elettrica». Ma l’attacco poteva essere evitato, come spiega ancora Ciardi: «Avevamo più volte invitato i cittadini ad aggiornare il sistema operativo di Windows. Il ransomware sfruttava proprio due falle di Microsoft che però erano già state risolte, sarebbe bastato fare i dovuti aggiornamenti». Intanto l’Europol ha invitato gli utenti a non pagare il riscatto richiesto dagli hacker perché «non c’è alcuna garanzia che il computer venga liberato».